TrueCrypt oli aikoinaan kultainen standardi arkaluonteisten tiedostojen, ulkoisten asemien ja kokonaisten järjestelmien salauksessa. Kuitenkin,Vuonna 2014 alusta lopetti palvelunsa turvallisuussyistä, Microsoftin Windows XP -tuen loppuminen ja tarve merkittävään koodikannan uudelleenkirjoitukseen.

Nykyään vahva salaus on tärkeämpää kuin koskaan, kun tietomurrot, kiristysohjelmahyökkäykset ja valvontauhat lisääntyvät jatkuvasti. Siksi on parempi valita luotettava palvelu tietojesi salaamiseen verkossa.

Onneksi useat nykyaikaiset salaustyökalut, kuten TrueCrypt, tarjoavat nyt vahvemman suojauksen, aktiivisen kehityksen ja paremman yhteensopivuuden eri laitteiden välillä. Tässä oppaassaolemme keränneet TrueCryptin parhaat vaihtoehdotjoten voit suojata tietosi luotettavilla, avoimen lähdekoodin ja erittäin turvallisilla vaihtoehdoilla, jotka on suunniteltu nykypäivän uhkia varten.

Pikaluettelo TrueCrypt-vaihtoehdoista

Onko sinulla liian vähän aikaa lukea koko opas? Älä huoli. Aloitetaan tietojesi salaamisesta näillä TrueCrypt-korvikkeilla.

- Veracrypt– avoimen lähdekoodin Truecrypt-haarukka saatavilla ilmaiseksi.

- Bitlocker– koko levyn salaus, joka on rajoitettu vain Windowsiin.

- DiskCryptor– ilmainen ja avoimen lähdekoodin työkalu, joka tarjoaa nopean salauksen.

- CipherShed– Truecrypt-haarukka, joka tarjoaa usean alustan tuen

- Axcrypt- Freemium-salausresurssi käyttäjäystävällisillä ominaisuuksilla.

Mikä on TrueCrypt?

Se on salausohjelmisto, jonka avulla voitsalaa tietosi lennossa. Se luo virtuaalisen salatun levyn tiedostokansioon, mikä tekee siitä tehokkaan kansioiden salaus- ja täyden levyn salausohjelmiston.

Ohjelmisto oli kuitenkinlopetettiin noin viisi vuotta sitten useiden ratkaisemattomien tietoturvaongelmien vuoksi. Vaikka salaustyökalu voidaan edelleen ladata, verkkosivusto varoittaa käyttäjiä, että se ei ole enää turvallinen eikä sitä tueta virallisesti nykyaikaisissa järjestelmissä, kuten Windows 10.

Koska TrueCryptin koodi on avoimen lähdekoodin ohjelmisto, se oli monien kehittäjien saatavilla, jotka saattoivat muokata sitä tai luoda uusia versioita. Nämä modifioidut versiot, jotka tunnetaan nimellä haarukat, voivat tarjotaparannetut suojaominaisuudetja tuki nykyaikaisille käyttöjärjestelmille käyttäjille, jotka etsivät vaihtoehtoa TrueCryptille.

Mikä meni pieleen TrueCryptissä?

Useimmat pitävät TrueCryptin fantastisenailmainen ja avoimen lähdekoodinlaitteiston salausapuohjelma. Projekti ilmestyi verkkoon vuonna 2004 erillisenäreaaliaikainen salaustyökalu.

Kuitenkin,se ei päässyt yli 10-vuotispäiväänsäkuin kehittäjätlopetti sen vuonna 2014. Mutta kukaan ei tiedä syytä (syitä) sen takana, koska kehittäjät olivat pysyneet nimettöminä eivätkä antaneet enempää ilmoituksia tässä suhteessa.

TrueCryptkyky rakentaa salattuja osioita mille tahansa toimitetulle kiintolevylleteki siitä suositun. Myös yritykset käyttäisivät sitäluoda virtuaalisia salattuja levyjäjotka sijaitsevat tietyssä tiedostossa.

Lisäksi työkalutarjosi monipuolisen yhteensopivuudenlähes kaikissa suosituissa käyttöjärjestelmissä, kuten Windows ja macOS.

Jotkut pitävätGooglen Project Zero -tietoturvatiimivastuussa TrueCryptin hallituskauden päättymisestä.Ryhmä löysilukuisia tietoturvavirheitäyleisölle tuntematon TrueCryptin salausalgoritmissa.

Siitä huolimatta 77-sivuinenopiskelu alkaenFraunhofer Institute for Secure Information Technologyvuonna 2015, joka suoritti järjestelmällisen auditoinnin TrueCryptin uusimmasta vakaasta versiosta,havaitsi ohjelmiston sopivan tiettyjen asemien salaamiseen, erityisesti tietojen salaus ulkoiselle kiintolevylle tai USB-asemalle.

Se tarkoittaa, että salatut tiedot ovat kohtuullisen turvallisia, jos ne ovat ulkoisella kiintolevyllä.Vihreää valoa ei kuitenkaan annettu, jos salatut tiedot jäivät kiinteälle asemalle tai järjestelmän päämuistiin.

Joka tapauksessa lopputulos onTrueCrypt on poissa. Sitä ei enää ylläpidetä tai korjata virheiden varalta. Tämä mahdollistaa avaimen hakemisen liittämättömältä asemalta ja sen käyttämisen tietojen salauksen purkamiseen.

Lisäksi kehittäjät eivät enää tarjoa lähdetiedostoja. Voit nyt ladata sen vain epävirallisten piratismisivustojen kautta. Tähän liittyy kuitenkin omat riskinsä, kuten altistuminen vioittuneille tai haitallisille tiedostoille.

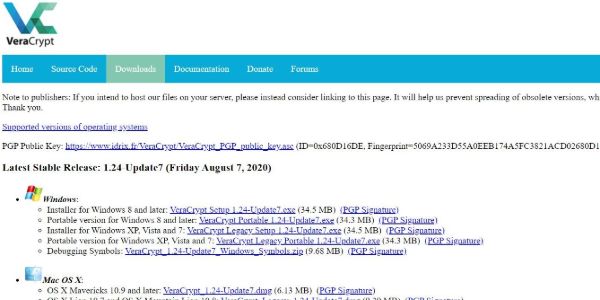

1. Veracrypt

VeraCryptvoi hallita mitä tahansa heittämäsi; se onilmainen, avoimen lähdekoodin ja monikäyttöinen. Se onTrueCryptin haarukka. (Projektihaarukka syntyy, kun ohjelmoijat kopioivat lähdekoodin tietystä ohjelmistoalustasta ja alkavat työskennellä itsenäisesti sen parissa tekemällä uuden ohjelmistokappaleen.)

VeraCrypttoimiiAES (Advanced Encryption Standard), Twofish ja Serpent -salauksettietojesi suojaamiseksi. Se salliitäysi levyn salaus,laiteaseman salaus ja taltioiden salaus taltioiden sisällä.

Työkalutoimii kaikissa käyttöjärjestelmissäja niiden versiot. Se on yksi parhaista vaihtoehdoista Apple-fanaatikoille.

VeraCrypt onhieman hitaampaa konttien käynnistämisen ja avaamisen suhteenkuin TrueCrypt. Mutta se ei kuitenkaan estä sovellusten käyttöä. Voit navigoida Veracryptin virallisella verkkosivustolla lukeaksesi kaikki sen tarjoamat uusimmat ominaisuudet. Siellä on myös erillinen sivu, jossa VeraCrypttiimi selittääkuinka erilainen heidän sovelluksensa on TrueCryptistä.

VeraCryptin merkittävin tietoturvaparannus on sen PBKDF2:n (Password-Based Key Derivation Function 2) vahvistaminen.TrueCrypt käytti vain 1 000-2 000 iteraatiotasaadaksesi salausavaimen salasanastasi.VeraCrypt käyttää 327 661 iteraatiotajärjestelmäosiolle ja 655 331 vakiosäiliöille.

Tämä lisää dramaattisesti raa'an voiman hyökkäyksen vaatimaa aikaa ja laskentatehoa, jolloin hyökkääjän on eksponentiaalisesti vaikeampi arvata salasanasi, vaikka heillä olisikin salattu säiliösi.

Veracrypt on monipuolinen vaihtoehto arkaluonteisten tiedostojen ja tietojen suojaamiseen tai koko järjestelmän salaamiseen. Se voi hallita äänenvoimakkuutta ja nopeaa salausta, joten vain hyväksytyt käyttäjät voivat käyttää sitä, mikä tekee VeraCryptistä suosituimman ohjelmiston.

2. BitLocker

BitLockeronMicrosoftin oma salaustyökalu. Kuitenkin se onei avoimen lähdekoodinjatoimii vain WindowsissaUltimate-, Pro- tai Enterprise-versiot.

Aivan kuten VeraCrypt, BitLocker tukee myös edistyneitä salausstandardeja. Se tukee pääasiassa koko levyn salausta, joka suojaa koko tietokonettasi, ei vain yksittäisiä tiedostoja. Se myössalaa virtuaaliasemantai muita taltioita, joita voit tarkastella ja käyttää kuten muita tietokoneesi asemia.

Yksi BitLockerin haittapuoli on, että kaikki eivät voi käyttää Windows-malleja Pro tai Enterprise, mikä tekee BitLockerista ei toivoa monille. Jos sinulla on Home-versiot Windowsille, sinun on luovuttava ajatuksesta Bitlockerin käyttämisestä kokonaan.

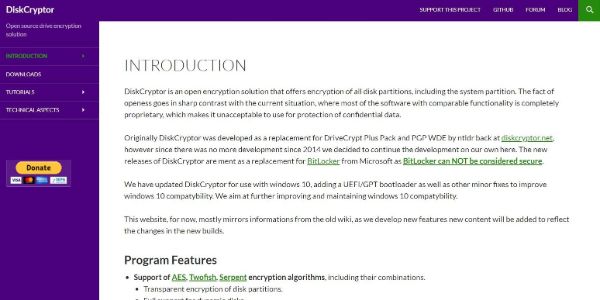

3. DiskCryptor

DiskCryptor, aivan kuten TrueCrypt, on ailmainen avoimen lähdekoodin tiedostojen ja aseman salausohjelma. Kuten TrueCrypt, DiskCryptor salaa kaikki tietosi ja järjestelmäasemasi muiden ulkoisten laitteiden, kuten CD- ja USB-asemien, rinnalla.

DiskCryptorilla on silmiinpistäviä yhtäläisyyksiä TrueCryptiin – kiitos nimettömän TrueCrypt-käyttäjän, joka aloitti tämän projektin vaihtoehtona.

Vaikka, kuten TrueCrypt,Myös DiskCryptor ilmeisesti lopetettiin vuonna 2014. Se kuitenkin myöhemminjatkui vuonna 2020ja onnyt aktiivisesti ylläpidetty. (Vaikka on epäselvää, onko uusi ylläpitäjä sama vai liittyykö se alkuperäiseen kehittäjään.)

Joka tapauksessa voit myös ladata senSourceForgen kautta.

DiskCryptor onuskomattoman nopea ja käteväkäyttää. Se ei käytä paljon laskentatehoa ja salaa tiedostot nopeammin kuin TrueCrypt. Kuten VeraCrypt, DiskCryptorsalaa tietosi useilla salausalgoritmeilla,mukaan lukien Advanced Encryption Standard, Serpent ja Twofish turvallisuuden parantamiseksi.

DiskCryptorin suurin haittapuoli on, että vaikka se on avoimen lähdekoodin,Läheskään yksikään henkilö tai organisaatio ei ole tehnyt mitään merkittävää turvallisuusanalyysiä.

4. CipherShed

CiperShedoli vaatimaton alkunsa aTrueCryptin haarukka. Setukee käyttöjärjestelmiä, kutenWindows, Linux ja macOS. VaikkaJotta voit käyttää sitä Linuxissa ja Macissa, sinun on käännettävä ohjelma.

Ensimmäinen ei-alfa-versiosaapui helmikuussa 2016. Ensimmäisen julkaisunsa jälkeen CipherShedin edistyminen on huomattavasti viivästynyt VeraCryptiin verrattuna, koskaei virallista suurta julkaisua, kuten v1.0. Jopa vuosien jälkeen,nykyinen CipherShed-versio näkyy edelleen muodossa v.0.7.4.0.

Hidasta kasvustaan huolimatta cipherShed tarjoaa useimmat, ellei kaikki, VeraCryptin lähellä olevat resurssit.

5. Axcrypt

Seuraavaksi TrueCrypt-vaihtoehtojen luettelossamme onavoimen lähdekoodin, monialustainen tiedostokohtainen salausohjelmistojoka suojaa tiedostot tukemalla AES- javaatii nollakonfiguraation.

VaikkaWindows-käyttäjät voivat nauttia ilmaisesta versiosta,macOS-käyttäjien on hankittava premium-versio, vähittäismyynti osoitteessa35 USD vuodessa.

Jos haluat salata tiedoston AxCryptillä, napsauta sitä hiiren kakkospainikkeella ja valitse salausvaihtoehto. Ja voila! Työkalu salaa tiedostosi automaattisesti AES-128-bittisellä salauksella. Tämä on yksinkertaisin käytettävä salausohjelmisto kaikkien tässä luettelossa mainittujen joukossa.

Tämä tarkoittaa myös sitä, että Axcryptei tarjoa täyden aseman salausominaisuutta.

Toinen suuri haittapuoli AxCryptin käytössä on, että menetät eri alustojen yhteensopivuuden, jos käytät ilmaista versiota. Voit kuitenkin ratkaista tämän valitsemalla premium-version a30 päivän ilmainen kokeilu.

Tekijät, jotka on otettava huomioon valittaessa TrueCrypt-vaihtoehtoja

- Hinta: Yksi tekijä, joka on otettava huomioon valittaessa TrueCrypt-vaihtoehtoa, on ohjelmiston hinta. Jotkut salausohjelmistovaihtoehdotvoivat olla ilmaisia tai halvempiakuin muut, mikä tekee niistä houkuttelevampia käyttäjille, joilla on tiukka budjetti.

- Käytettävyys: Salausohjelmiston helppokäyttöisyys on toinen tärkeä huomioitava tekijä. Ohjelmistossa pitäisi ollaintuitiivinen käyttöliittymä, jossa on helppo navigoida, jopa käyttäjille, joilla on rajoitettu tekninen tietämys. Lisäksi sen pitäisi tarjota ominaisuuksia, jotka on helppo määrittää ja käyttää, kuten automaattinen salaus ja salauksen purku.

- Turvallisuus: Suojaus on ehkä kriittisin tekijä salausohjelmistoa valittaessa. Ohjelmiston tulee käyttää robustiasalausalgoritmeja, ja niillä on todistetusti turvallinen historia. Sen pitäisi myös tarjota lisäsuojausominaisuuksia, kuten kaksivaiheinen todennus ja tiedostojen pilkkominen, arkaluonteisten tietojen suojaamiseksi luvattomalta käytöltä.

- Pilvitallennus synkronointi: Vaikka TrueCryptillä ei ollut tätä ominaisuutta, pilvitallennussynkronointista on tullut nykyaikaisen salausohjelmiston tärkeä osa. Ohjelmiston pitäisi pystyä paitsi tallentamaan salattuja tiedostoja pilvitallennuskansioihin myösolla "pilvitallennustietoinen".Tämä tarkoittaa, että se voi automaattisesti tunnistaa ja synkronoida kansiot suosituista pilvitallennuspalveluista, kuten Dropboxista, sekä muista asiaankuuluvista kansioista käyttäjän laitteessa.

3 parasta salausmenetelmää

Ennen kuin siirryt Truecrypt-vaihtoehtoihin, katsotaanpa nopeasti perustietojen salausmenetelmiä, joita nämä työkalut käyttävät tietojesi suojaamiseen.

1. Koko levyn salaus

Monet käyttöjärjestelmät tallentavat tilapäisiä tiedostoja/swap-osioita kiintolevyille. Koska nämä tiedostot sisältävät luottamuksellisia tietoja, mahdolliset kompromissit voivat aiheuttaa erilaisia ongelmia.

Näin ollen koko kiintolevyn salaus on nopea ratkaisu tämän ongelman välttämiseksi. Full Disk Encryption (FDE) -menetelmät, jotka tunnetaan usein nimellä "Levyllä oleva salaus" tai "Täydellinen levyn salaus,”toimivat salaamalla jokaisen yksittäisen datanolemassa olevaan tallennusjärjestelmään.

Thekoko levyn salausmenetelmä yleensä salaa levyn tai taltion koko sisällön. Sitten se purkaa/salaa sen, kun avain on annettu käytön aikana. Tämävarmistaa, että tiedot pysyvät turvassa kaikissa olosuhteissa,kuten kannettavan tietokoneen/levyn vika tai hakkerointihyökkäys, jossa tiedot salataan ja tarvitset avaimen salauksen purkamiseen.

Kuitenkin tämän tyyppinen salaustekee tietosi alttiiksi verkkouhkille. Se tarkoittaa, että jos laite on kirjautunut sisään tai tiedot lähetetään sähköpostitse, et voi tarjota minkäänlaista salausta.

2. Yhden käyttäjän tiedosto/kansiotason salaus

Useimmat salausohjelmat pystyvät luomaan salatun Internet-aseman. Tätä tekee kansiotason salaus. Seluo virtuaalilevyn, salatun tiedoston, joka näyttää samalta kuin mikä tahansa muu laitteesi asema. Tämän avulla käyttäjä voi avata ja siirtää tiedostoja salatulla alueella helposti.

Tämä salausmenetelmä suojaayksi tiedosto ja kansio koko levyn sijaan. Voit käyttää sitä esimerkiksi suojaamaan tiettyä kansiota, joka sisältää arkaluontoisia tietoja, joihin vain sinä pääset käsiksi hakkerointihyökkäyksen tai laitevarkauden sattuessa.

3. Usean käyttäjän tiedosto/kansiotason salaus

Kuten yhden käyttäjän tiedostojen salaus, usean käyttäjän tiedosto-/kansiotason salausluo myös virtuaalisen asemansäilyttääksesi salatut tiedostot. Ainoa ero on, että tämä salaustilamahdollistaa useiden käyttäjien pääsyn salattuihin tietoihinsamanaikaisesti.

Sinun on kuitenkin oltava varovainen, kun käytät tätä menetelmää. Tästä menetelmästä tulee monimutkainen, jos kaikilla käyttäjillä ei ole salausohjelmaa asennettuna. Lisäksi kaikki virheet voivat saada käyttäjät pääsemään salattuihin tietoihin tai saada heidät ajattelemaan, että heillä on salattuja tietoja, vaikka he eivät ole sitä tehneet.

Yleisimmin tunnetut ja käytetyt salaustyypit ovat:

VPN:n käyttäminen siirtotietojen salaamiseen

Riittääkö levyn salaus suojaamaan sähköpostitse lähetetyt tiedostot? Suoraviivainenvastaus on ei.

Levyn salaus suojaa tietojasi vain, kun ne ovat laitteessasi tai kiintolevyllä,mutta ei suojaa sitä Internetin kautta lähetettäessä. Tarvitset siis aVPN (virtuaalinen yksityinen verkko)sitä varten.

Käyttämällä aVPN salaa tietosi siirron aikana, mikä tekee siitä tunkeilijoille mahdotonta. Hakkerit käyttävät tavallisesti verkon haistajaa haistaakseen verkoista käyttäjätunnuksia ja salasanoja, mikä tarkoittaa, että tietosi ovat aina vaarassa varastaa. VPN:n avulla varmistat kuitenkin tietojesi turvallisuuden.

VPN toimii ohjaamalla järjestelmäsi Internet-yhteyttä valitsemasi VPN-palvelimen kautta sen sijaan, että se antaisi sen kulkea Internet-palveluntarjoajan kautta. Tästä syystä tietosi näyttävät välitetyn VPN:stä järjestelmäsi sijaan. Voit esimerkiksi olla Isossa-Britanniassa ja käyttää Yhdysvalloista löytyvää IP-osoitetta. PeriaatteessaVPN:n käyttöönotto, olet piilossa näkyvissä.

Pidä se kuitenkin mielessäkaikki VPN:t eivät ole samanarvoisia. Eri palvelut tarjoavat erilaisia nopeuksia, ominaisuuksia tai haavoittuvuuksia protokollistaan riippuen.

Siksisinun tulee käyttää vain turvallisuuden vuoksi testattua VPN:ää. Valitse VPN-palveluntarjoaja, joka tukee VPN-protokollia, kuten IKEv2, SoftEther ja OpenVPN, sekä salauskoodeja, kuten Camilla ja AES. Voit myös idealisoida VPN-verkkoja, jotka tarjoavat kättelysalauksen, kutenRSA-2048, ja todennuksen salaus, yli 256 bittiä.

Säästä aikaa ja energiaa tutustumalla tähän oppaaseen, jossa luetellaan10 parasta VPN:ää. Siinä on parhaat turvalliset ja luotettavat palveluntarjoajat. Tietysti olet tervetullut ja sinua rohkaistaan tekemään omaa tutkimusta ennen VPN:ään asettumista.